Unieke inkijk in werkwijze: zo halen Russische hackers gestolen data binnen

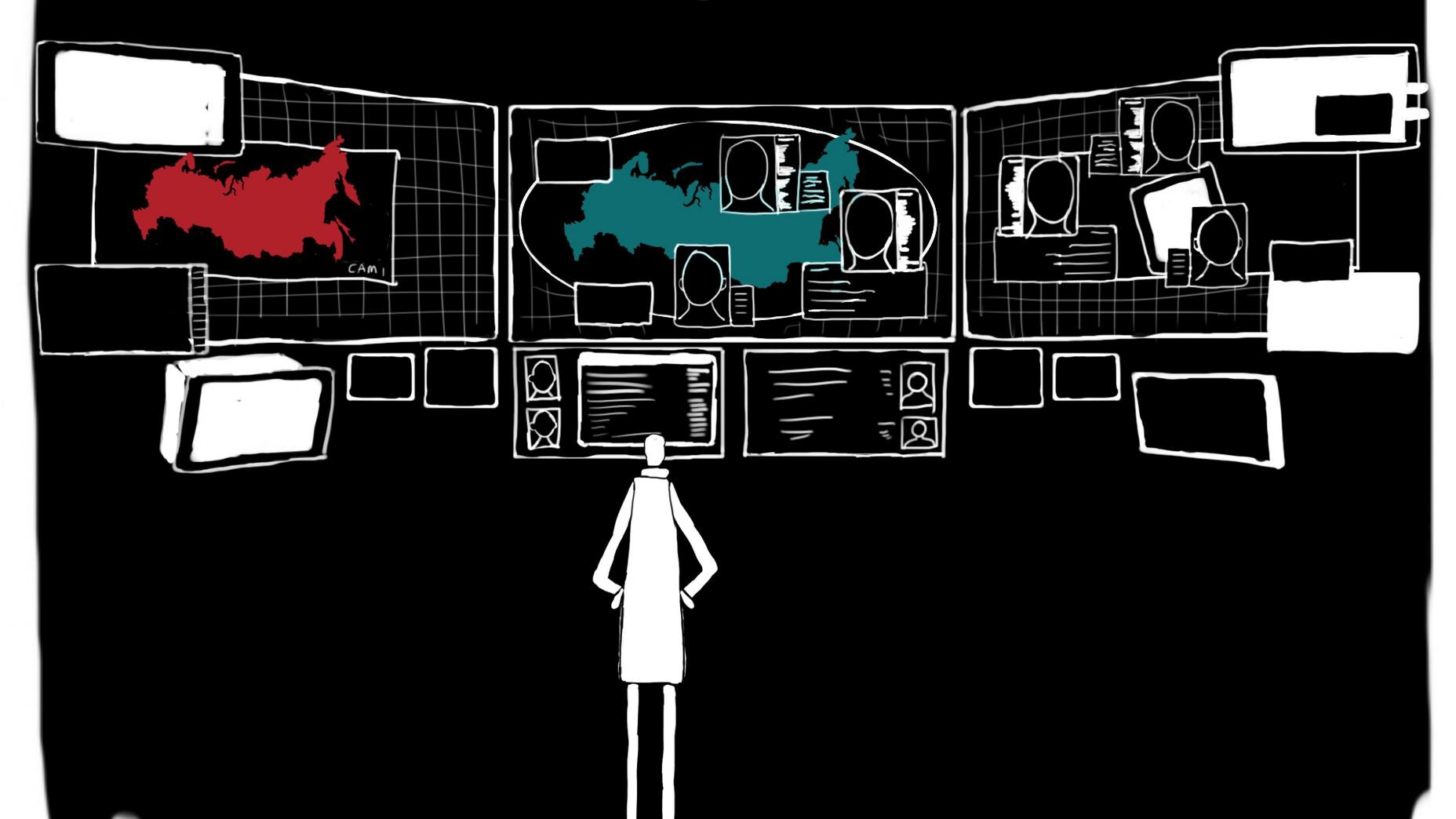

Door de Nederlandse toegang tot Cozy Bear zag de AIVD welke Nederlandse organisaties de Russen op het oog hadden, hoe ze de aanvallen voorbereidden en - als ze eenmaal binnen waren - de data weer naar Rusland brachten. Dat levert een unieke inkijk in de werkwijze van Russische hackgroepen op.

Gecombineerd met informatie van private partijen die permanent onderzoek doen naar Cozy Bear en Fancy Bear, is het mogelijk om iets van die werkwijze te onthullen. Cozy Bear gaat voorzichtiger te werk dan Fancy Bear en richt zich op langdurige infiltratie. Doelwitten zijn overheden, mediabedrijven, NGO's en denktanks. De groep werd in 2013 ontmaskerd, maar de software die ze gebruiken als ze ergens binnen zijn bevat sporen die teruggaan tot 2008.

1. Identificeren van het slachtoffer

De Russen bekijken in die fase wie er in een organisatie werken en verzamelen informatie over die personen. Dat doen ze vrij grondig. Zo bekijken ze wie bij een ministerie een conferentie bezoekt, zodat ze na afloop een mail kunnen sturen die verwijst naar die conferentie, in de hoop dat slachtoffers op de mail klikken.

2. Het versturen van een gerichte mail

In 2013 viel Cozy Bear verschillende Europese overheden aan, waaronder ook de Oekraïense. Daarvoor gebruikte de groep pdf-bestanden. Een van die bestanden lijkt van de Nederlandse ambassade in Kiev afkomstig en werd verzonden naar ambtenaren van het Oekraïense ministerie van Buitenlandse Zaken. Het bevat een link naar een 'notificatie' over een internationaal verdrag inzake kinderontvoeringen. Openen Oekraïense ambtenaren de bijlage, dan zijn ze besmet.

3. Onderzoek van de computer

De eerste, relatief kleine, malware zit nu in iemands computer. Het gaat om een pakketje van enkele tientallen kb's. Net zo klein als een verzonden foto via WhatsApp. De software onderzoekt de computer van het slachtoffer: welke antivirusprogramma's staan erop, welke rechten heeft de gebruiker, welke positie neemt de computer in het netwerk in? Daaruit is af te leiden welke middelen de aanvaller nog meer in moet zetten om de computer verder over te nemen.

4. Overname van de computer

Met de verzamelde kennis over de computer, de antivirusprogramma's en het netwerk, sturen de Russen een programmaatje waarmee de aanvallers de controle over de computer krijgen alsof ze er zelf achter zitten. Het slachtoffer ziet er niets van.

5. Versturen van de informatie

Russische hackers kiezen uit twee mogelijkheden: direct de gevonden data naar buiten halen of geavanceerde malware installeren waarmee langdurige spionage mogelijk is. Zulk soort malware is bijvoorbeeld Snake, dat in 2013 werd aangetroffen in het Belgische ministerie van Buitenlandse Zaken. Omdat het risico op ontdekking bij langdurige spionage groot is, gebruiken de hackers inventieve methoden om buitgemaakte documenten naar Rusland te krijgen.

Ze versleutelen de documenten met eigen software, waardoor ze onleesbaar worden voor anderen. Dan sturen ze die pakketjes naar een bestaand IP-adres, bijvoorbeeld van een bedrijf. Ze weten dat als de pakketjes een weg moeten kiezen naar dat bedrijf, ze dat doen via satelliet.

Data kiezen bij voorkeur de kortste route. Soms, als een bedrijf of gebouw op een lastig toegankelijke plek staat, is een route via satelliet logischer dan via glasvezelkabel. De Russen sturen hun pakketjes bewust naar zo'n IP-adres. Als de data bij het eindstation komen herkent de ontvanger het soort pakketjes niet. Die stuurt ze dan maar terug naar de satelliet.

Hackers gebruiken inventieve methoden om buitgemaakte documenten naar Rusland te krijgen, door het risico op ontdekking

Omdat satellietcommunicatie door de lucht gaat, is de communicatie met grote schotels in een oppervlakte van duizenden kilometers op te vangen. De Russen zorgen ervoor dat 'hun schotel' vanuit Rusland te bestralen is en zuigen alle pakketjes op die naar de satelliet gaan. Ze bewaren vervolgens alleen die data die door henzelf versleuteld zijn. En zo komen de documenten en notities uit Westerse landen via een ogenschijnlijk geldig IP-adres in Rusland.

De AIVD schrijft in het jaarverslag 2015 dat spionage door staten steeds complexer wordt, met name de 'techniek voor het wegsluizen van data'. Frank Groenewegen, beveiligingsexpert van Fox-IT, bevestigt dat de Russen data onder andere via satellieten wegsluizen: 'Wij zijn dit vaak tegengekomen. En het is verschrikkelijk lastig om te onderzoeken, omdat de data naar een bedrijf gaan dat er niets mee te maken heeft.'

Zo zag de AIVD hoe Russische hackers Amerika aanvielen

Hackers AIVD leverden cruciaal bewijs over Russische inmenging in Amerikaanse verkiezingen

Digitale agenten van de AIVD infiltreren in de zomer van 2014 in de beruchte Russische hackgroep Cozy Bear. Ze zien zo als eersten hoe de Russische hackers in verkiezingstijd doelen in de VS bestoken: de Democratische Partij, het ministerie van Buitenlandse Zaken en zelfs het Witte Huis. Het is cruciaal bewijs en aanleiding voor de FBI om een onderzoek te beginnen.

Zo kwam het verhaal over het cruciale werk van de AIVD in het onderzoek naar Russische beïnvloeding van de Amerikaanse verkiezingen tot stand

De directe aanleiding voor het onderzoek naar de jarenlange Nederlandse toegang tot de bekende Russische hackgroep Cozy Bear was een tip in de zomer van 2017. Tijdens een zeven maanden durend onderzoek lukte het Volkskrantjournalist Huib Modderkolk en Nieuwsuurjournalist Eelco Bosch van Rosenthal om in totaal vijftien personen - in Nederland en daarbuiten - te spreken. Soms door bij mensen aan te bellen, soms door via-via een gesprek op te zetten, soms met hulp van versleutelde communicatie. Lees hier hoe het hele onderzoek in zijn werk ging.

Lees hier alle verhalen over de Russische hacks

Het onderzoek naar de Russische hacks nam meer dan een half jaar in beslag, en leverde een schat aan informatie op. Op deze pagina verzamelden we alle verhalen en video's uit het dossier.